Supprimer les traqueurs sur Internet : les étapes essentielles pour une navigation protégée

Le moindre clic sur un site web déclenche l'envoi de données vers des dizaines d'acteurs inconnus, souvent à l'insu de l'internaute. Certains scripts échappent…

Utilisation des caméras de surveillance : qui peut les employer en toute légalité ?

Installer une caméra dans un espace de pause ou filmer un salarié à son poste, sans avertissement préalable, ne relève pas d'un simple faux…

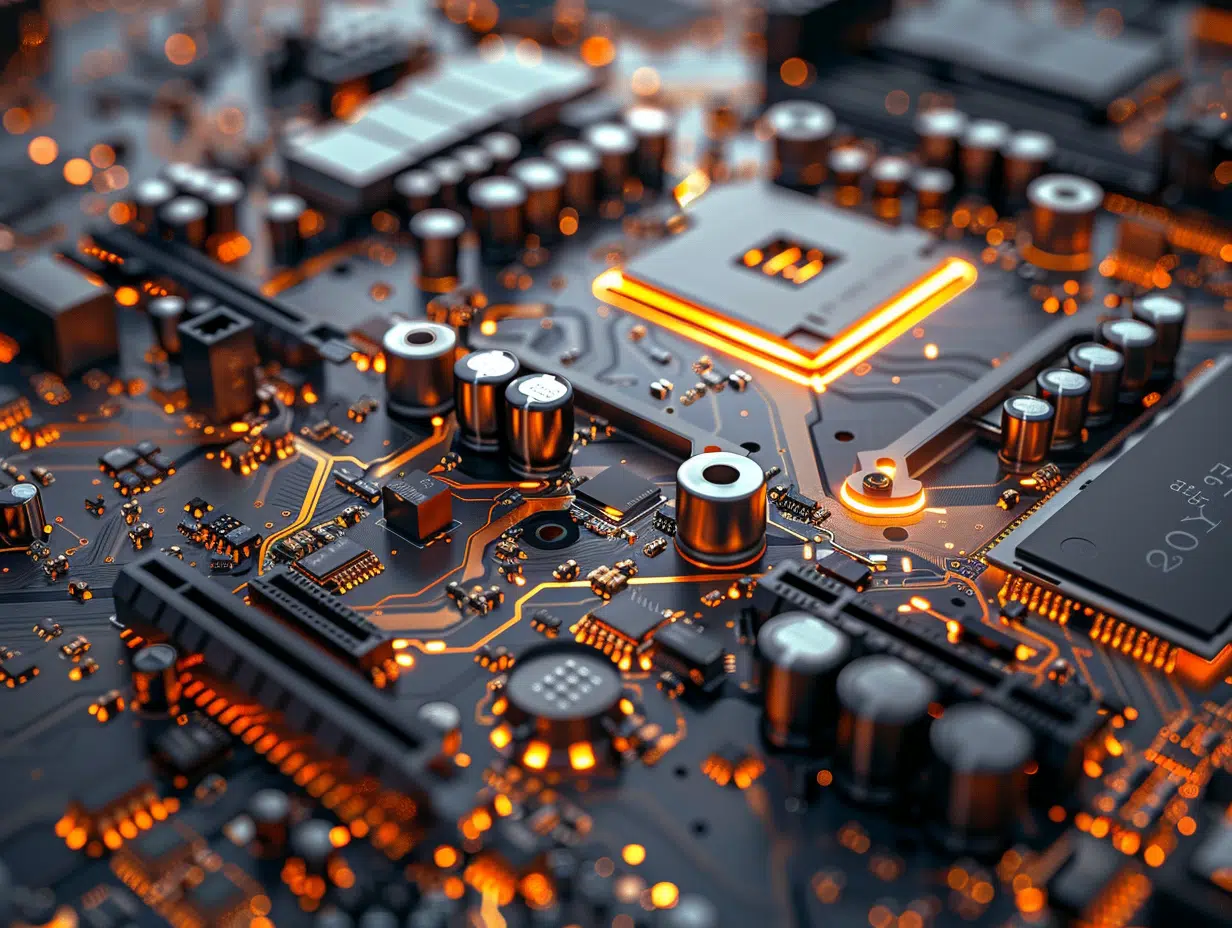

Comparaison ARM vs AMD : lequel est le meilleur processeur ?

Dans un monde où la technologie ne cesse d'évoluer, le choix du bon processeur devient fondamental pour les passionnés d'informatique et les professionnels. ARM…

Jeu vidéo : classement des jeux les plus populaires en ce moment

Vingt-quatre millions de joueurs connectés simultanément : voilà le record effleuré par Valorant, qui continue de trôner au sommet des classements hebdomadaires sur les…

Dernier MacBook d’Apple : caractéristiques et nouveautés du modèle récent

Apple continue de redéfinir l'excellence en matière d'ordinateurs portables avec la sortie de son dernier MacBook. Ce nouveau modèle est une vitrine de l'innovation,…

Comment vérifier facilement son abonnement Prime et éviter les erreurs

Un abonnement dont la date de renouvellement vous échappe, un service premium activé sans que vous ne l'ayez vraiment remarqué ou une facture inattendue…

Convertir 1 Go en Mo : la méthode simple et rapide

Oubliez les calculs de tête et les conversions approximatives : pour naviguer sereinement dans l'univers numérique, il faut parler la langue des données. Gigaoctets,…

Créer un compte G Trouve : guide complet pour optimiser votre organisation

Créer un compte G Trouve peut transformer votre manière de gérer vos tâches quotidiennes. L'outil propose une interface intuitive et des fonctionnalités conçues pour…

Supprimer les traqueurs sur Internet : les étapes essentielles pour une navigation protégée

Le moindre clic sur un site web déclenche l'envoi de données vers des dizaines d'acteurs inconnus, souvent à l'insu de l'internaute. Certains scripts échappent…

Comparatif 2025 des meilleurs antivirus avec conseils pour bien choisir

Les chiffres n'ont jamais été aussi alarmants : cyberattaques en hausse, rançongiciels plus sournois, phishing à tous les étages. Face à cette réalité, protéger…

Sécuriser votre compte messagerie.inrae.fr Outlook : bonnes pratiques

Avec l'augmentation constante des menaces numériques, garantir la sécurité de votre compte messagerie.inrae.fr Outlook est fondamental. Adopter des pratiques sécurisées peut prévenir les tentatives…

Logiciel malveillant exigeant de l’argent : dénomination et fonctionnement

Les cyberattaques continuent d'évoluer, et une menace particulièrement insidieuse prend la forme d'un logiciel malveillant qui extorque de l'argent à ses victimes. Connu sous…

Alternatives à CCleaner pour optimiser et nettoyer votre PC

À l'heure où la maintenance informatique est devenue aussi régulière que le ménage dans nos foyers, l'outil populaire CCleaner ne règne plus en maître…